КріптоПро

- Архітектура аутентифікації в Windows В ОС сімейства Windows застосовувалося кілька різних методів...

- Реалізація EAP-TLS 802.1x

- Реалізація EAP-TLS PPP (PPTP, L2TP, PPPoE)

- Реалізація OCSP розширення TLS

- Сценарії використання

- Доступ до ЛВС через МЕ

- Доступ до ЛВС по Ethernet VLAN 802.1Q / 802.1x

- Доступ до ЛВС по бездротових мережах 802.11 / Wi-Fi

- Доступ до ЛВС по PPP

- налаштування МЕ

- Налаштування серверів доступу

- Деякі або всі точки доступу

- налаштування комутаторів

Архітектура аутентифікації в Windows

В ОС сімейства Windows застосовувалося кілька різних методів авторизації і аутентифікації користувачів: SMB, NTLM, Novell, RADIUS, Kerberos і т.п. На сьогоднішній день більшість цих методів представляють лише історичний інтерес. Сучасні методи авторизації і аутентифікації користувачів RADIUS ( EAP ) і Kerberos є відкритими промисловими стандартами і дозволяють досягти будь-якого необхідного рівня захисту інформації за допомогою додаткових методів аутентифікації. КріптоПро EAP-TLS - розширює метод початкової аутентифікації EAP протоколу RADIUS. Додаткову інформацію щодо використання аутентифікації RADIUS , EAP , EAP-TLS в ОС сімейства Windows можна знайти за нижченаведеними посиланнями:

Загальний опис реалізації

В ОС Windows протокол аутентифікації доступу до ЛВС ( EAP-TLS ) Реалізований на основі розширюється архітектури модулів SSP / AP , Які в свою чергу реалізовані на основі криптографічного архітектури CryptoAPI 2.0 .

У процесі беруть участь:

- Клієнт ЛВС;

- Аутентифікатор - пристрій або комп'ютер забезпечує доступ клієнта до ЛВС;

- RADIUS сервер - компонент IAS ОС Windows забезпечує аутентифікацію клієнта ЛВС і призначення різних атрибутів з'єднанню (тег VLAN, діапазони IP адрес, періодичність повторної аутентифікації і т.п.);

- AD (Active Directory, довідник LDAP) - забезпечує зберігання політик доступу, груп користувачів і т.п .;

- УЦ - забезпечує управління сертифікатами і СОС (списків відкликаних сертифікатів, CRL). Як УЦ може використовуватися як вбудований в Windows MS Enterprise CA, так і зовнішні УЦ: КріптоПро УЦ , Атлікс УЦ і т.п.;

- КріптоПро OCSP - додатковий необов'язковий учасник, який може забезпечувати компактну інформацію про статус сертифікатів клієнтів і RADIUS сервера;

Компоненти 3-6 можуть бути встановлені як на одному комп'ютері, так і на кількох. Також компоненти 2, 3, 4 і 6 можуть існувати в декількох екземплярах для забезпечення розподілу навантаження і / або забезпечення відмовостійкості.

Реалізація EAP-TLS 802.1x

Драйвер мережної плати (Ethernet або Wi-Fi) викликає SSP / AP для формування вмісту спеціальних Ethernet фреймів 802.1x. Комутатор (точка доступу) "конвертує" вміст Ethernrt фреймів 802.1x в пакети протоколу RADIUS (зазвичай UDP) і назад. RADIUS сервер IAS використовує SSP / AP для аутентифікації клієнта ЛВС і зіставлення сертифіката аутентифицированного клієнта - записи в AD для перевірки прав доступу і призначення атрибутів з'єднанню (порту). За результатами аутентифікації SSP / AP виробляють 192 байт аутентификационной інформації, яка передається апаратних компонентів плати і комутатора (точки доступу) для захисту з'єднання вбудованими засобами. Аутентифікаційних інформація віддається між комутатором (точкою доступу) і RADIUS сервером з використанням вбудованих методів захисту. Рекомендується, що б RADIUS сервер (и) і комутатор (и) перебували на одній контрольованої території (в одному приміщенні, що охороняється).

При використанні вбудованих в комутаційну апаратуру алгоритмів TKIP WEP (RC4) і TKIP MIC (Michael) [802.11i] рекомендується встановлювати інтервал повторної аутентифікації не більше 1000 секунд для забезпечення ймовірності помилкової аутентифікації 10-6 в цей інтервал часу.

Реалізація EAP-TLS PPP (PPTP, L2TP, PPPoE)

Протокол PPP використовується Windows не тільки для з'єднань по лініях зв'язку (PPP - асинхронні комутовані або виділені лінії, PPPoE - xDSL), але і як тунельний протокол VPN для захисту з'єднання клієнтів ЛВС з МЕ або МЕ між собою (PPTP, L2TP). Реалізація PPP (компонент RAS) викликає SSP / AP для формування вмісту спеціальних PPP пакетів. Сервер доступу (МЕ) "конвертує" вміст аутентифікаційних PPP пакетів в пакети протоколу RADIUS (зазвичай UDP) і назад. RADIUS сервер IAS використовує SSP / AP для аутентифікації клієнта ЛВС і зіставлення сертифіката аутентифицированного клієнта - записи в AD для перевірки прав доступу і призначення атрибутів з'єднанню (порту). За результатами аутентифікації SSP / AP виробляють 192 байт аутентификационной інформації, яка передається реалізації PPP для захисту з'єднання вбудованими засобами. Аутентифікаційних інформація віддається між сервером доступу і RADIUS сервером з використанням вбудованих методів захисту. Рекомендується, що б RADIUS сервер (и) і комутатор (и) перебували на одній контрольованої території (в одному приміщенні, що охороняється). Можливе об'єднання сервера доступу і RADIUS сервера на одному комп'ютері.

При використанні вбудованих в реалізації PPP алгоритмів 3DES і MD5 рекомендується встановлювати інтервал повторної аутентифікації не більше 1000 секунд для забезпечення ймовірності помилкової аутентифікації 10-6 в цей інтервал часу.

Реалізація OCSP розширення TLS

При використанні аутентифікації спільно з протоколами 802 і PPP потрібно, або можливість доступу до CDP (CRL Distribuition Point) без аутентифікації, або зберігання СОС в локальному кеші комп'ютера, або отримання інформації про статус сертифіката в процесі аутентифікації. Перші дві можливості складні в адмініструванні і / або експлуатації.

КріптоПро EAP-TLS містить додатковий модуль SSP / AP , Який використовує розширення протоколу TLS для доставки OCSP відповіді на сертифікат сервера до клієнта безпосередньо в процесі аутентифікації. У цьому випадку клієнтові потрібно тільки зберігання довірених сертифікатів в локальному сховищі сертифікатів для перевірки сертифікатів сервера і OCSP відповіді.

модуль SSP / AP в залежності від налаштувань і / або прапорів формує client_hello повідомлення з розширенням "status_request" (див. п. 3.6 RFC 3546 ). В даних цього розширення передається список довірених OCSP серверів і необхідних параметрів OCSP запиту (можливо включаючи "id-pkix-ocsp-nonce"). Сервер виконує OCSP запит і, відразу після, передачі повідомлення сертифіката сервера, передає OCSP відповідь на свій сертифікат. У разі якщо сервер не передає OCSP відповідь, клієнт перевіряє статус сертифіката звичайним чином.

Сценарії використання

Для клієнтів ЛВС рекомендується використовувати відокремлюються ключові носії.

Для серверів при необхідному рівні захисту КС1 можливо використовувати ключовий носій "реєстр" (згідно з документацією на "КріптоПро CSP"). При необхідному рівні захисту КС2 рекомендується використовувати відокремлюються ключові носії.

При спільному використанні КріптоПро EAP-TLS і КріптоПро Winlogon на персональних клієнтів, можливе використання спільного ключового носія (сертифіката), і для доступу до ЛВС, і для входу в домен Windows. Для клієнтів з декількома користувачами або для серверів бажано використовувати різні ключові носії (сертифікати).

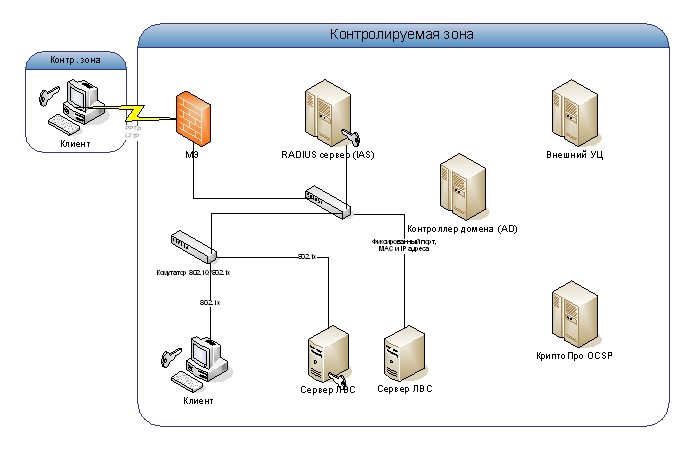

Доступ до ЛВС через МЕ

Малюнок 1. МЕ

При використанні сервера КріптоПро OCSP з ним взаємодіє RADIUS (IAS) сервер. якщо КріптоПро OCSP не використовується, то точка доступу до CRL (CDP) повинна бути доступна без аутентифікації.

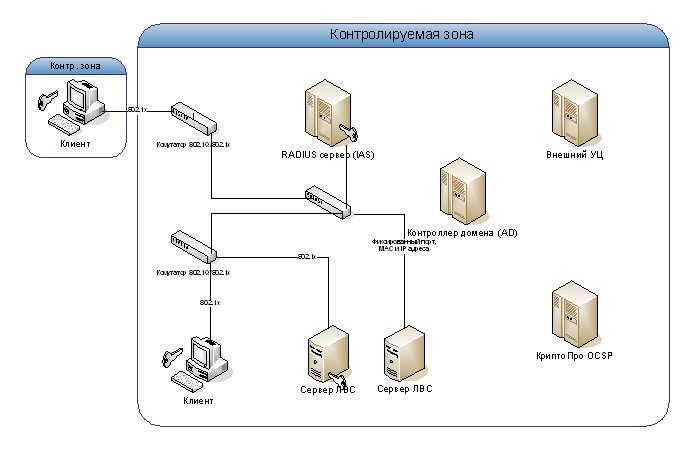

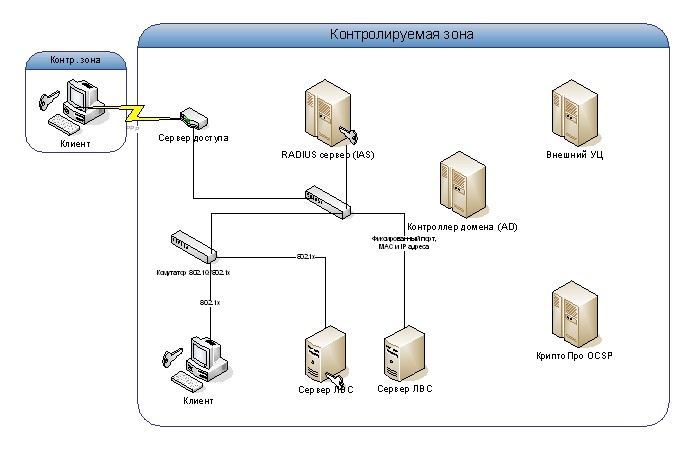

Доступ до ЛВС по Ethernet VLAN 802.1Q / 802.1x

Малюнок 2. Ethernet VLAN 802.1Q / 802.1x

Серверів і клієнтам в контрольованій зоні може призначатися тег VLAN 802.1Q, як на основі фіксованих портів і / або мережевих (транспортних) адрес, так і на основі аутентифікації по 802.1х. Клієнтам поза контрольованої зони тег VLAN 802.1Q призначається за результатами аутентифікації. При використанні сервера КріптоПро OCSP з ним взаємодіє RADIUS (IAS) сервер. якщо КріптоПро OCSP не використовується, то точка доступу до CRL (CDP) повинна бути доступна без аутентифікації.

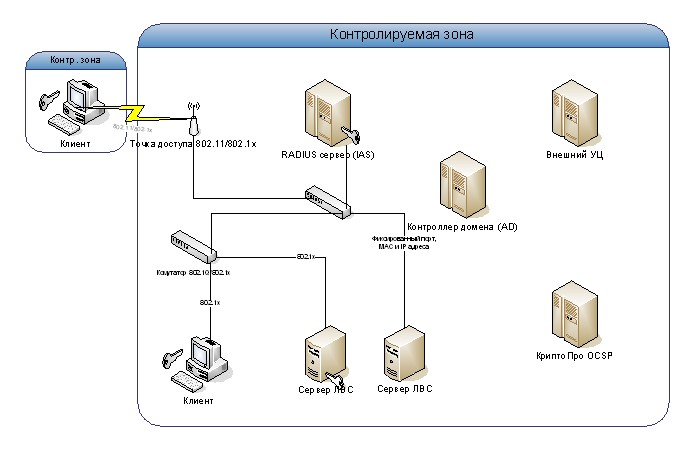

Доступ до ЛВС по бездротових мережах 802.11 / Wi-Fi

Малюнок 3. 802.11 / Wi-Fi

При використанні сервера КріптоПро OCSP з ним взаємодіє RADIUS (IAS) сервер. якщо КріптоПро OCSP не використовується, то точка доступу до CRL (CDP) повинна бути доступна без аутентифікації.

Доступ до ЛВС по PPP

Малюнок 3. PPP

використанні сервера КріптоПро OCSP обов'язково.

налаштування МЕ

Налаштування ISA 2003 і ISA 2000

Для настройки ISA необхідно підняти VPN сервер і як метод аутентифікації вказати - зовнішній RADIUS-сервер. Як RADIUS-сервера необхідно вказати адресу RAS-сервера, з налагодженою політикою віддаленого доступу за методом EAP-TLS.

Налаштування серверів доступу

налаштування RAS

Налаштування сервера доступу полягає в завданні адреси RADIUS-сервера, методу і параметрів зв'язку з ним.

Деякі або всі точки доступу

Налаштування D-Link DWL-2000AP +

Встановлення точки доступу полягає в завданні адреси RADIUS-сервера, методу і параметрів зв'язку з ним.

налаштування комутаторів

Налаштування D-Link DES-3226S

Налаштування комутатора полягає в завданні адреси RADIUS-сервера, методу і параметрів зв'язку з ним.